Nixdorf gegen Hacker

Geschrieben am 01.08.2016 von HNF

Vor 30 Jahren, genauer gesagt, am 1. August 1986 trat das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität in Kraft. Es führte unter anderem eine Bestimmung zum Ausspähen von Daten ins Strafgesetzbuch ein. Damit war es das erste deutsche Gesetz gegen Hacker. An der Erstellung des Gesetzestextes wirkte indirekt auch ein Jurist der Firma Nixdorf mit.

Hacker, so sagt die deutsche Wikipedia, beschäftigen sich mit Sicherheitsmechanismen und ihren Schwachstellen. Die englische Schwester drückt sich klarer aus. Demnach ist ein Hacker jemand, der Lücken in Computern und Computernetzwerken sucht und ausnutzt. Motive können Geld, Protest, Freude an der Technik oder am Denksport sowie der Wunsch sein, Fehler zu beseitigen.

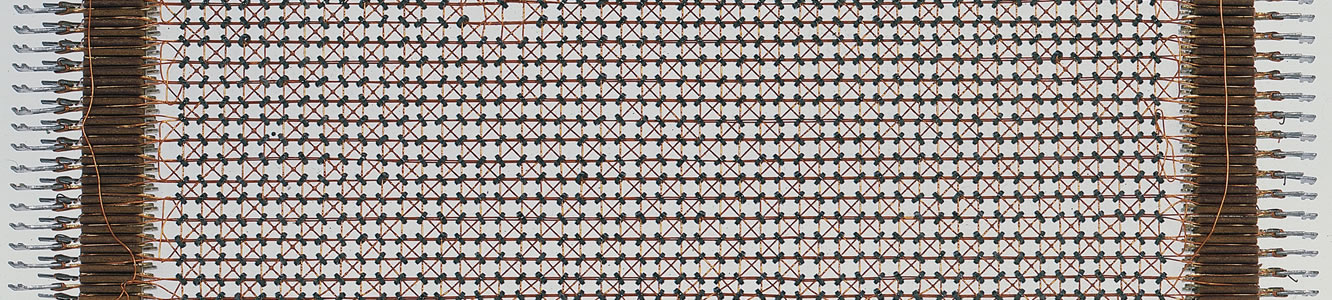

Die heroischen Jahre des Hackens waren ohne Zweifel die Achtziger. Damals standen zum ersten Mal Mikrocomputer und Akustikkoppler zur Verfügung, um ins Internet zu gehen. Es half außerdem, wenn man die Programmiersprache Unix verstand und sich mit den VAX-Rechnern des US-Herstellers Digital Equipment auskannte. Selbige standen in großen Rechenzentren, die die Knoten des Netzes bildeten. Das Schweizer Kernforschungsinstitut CERN galt dabei als Einstiegstor.

Schon früh berichteten die Medien vom Treiben der Hacker. Im Mai 1983 hatte der amerikanische Spielfilm WarGames Premiere, der im Herbst des Jahres in westdeutschen Kinos startete. Er zeigte computerbegeisterte junge Leute, die klammheimlich in Netze eindringen, aber auch die Welt vor der nuklearen Vernichtung retten. Juristisch bewegten sich die Hacker in einer Grauzone. Es existierten noch keine Gesetze, die das Überwinden von Passwortsperren und das Besuchen fremder Datenbanken unter Strafe stellten.

Das ändert sich vor 30 Jahren, jedenfalls für bundesdeutsche Computerfreaks. Am 1. August 1986 trat Paragraph 202a des Strafgesetzbuchs in Kraft, der das Ausspähen von Daten verbot. Im ersten Absatz heißt es: „Wer unbefugt Daten, die nicht für ihn bestimmt und die gegen unberechtigten Zugang besonders gesichert sind, sich oder einem anderen verschafft, wird mit Freiheitsstrafe bis zu drei Jahren oder mit Geldstrafe bestraft.“ Absatz 2 definierte die Daten genauer: „elektronisch, magnetisch oder sonst nicht unmittelbar wahrnehmbar gespeichert […] oder übermittelt“.

Der Paragraph folgte aus dem Zweiten Gesetz zur Bekämpfung der Wirtschaftskriminalität, kurz 2. WiKG. Das Erste Gesetz dieses Namens lag schon 1976 vor. Es betraf Subventions- und Kreditbetrug, Konkursstraftaten und Wuchergeschäfte. Der Nachfolger war ebenfalls in den 1970er-Jahren in der Diskussion. Doch erst am 30. September 1982 brachte die Bundesregierung unter Kanzler Helmut Schmidt den Gesetzentwurf in den Bundestag ein. Am nächsten Tag wurde Schmidt durch ein konstruktives Misstrauensvotum gestürzt und der Entwurf Makulatur.

Eine neue Chance erhielt das 2. WiKG unter Bundeskanzler Helmut Kohl. Die SPD-Fraktion brachte den Entwurf erneut ein. Kohl schickte ihn am 8. April 1983 an den Bundesrat und mit kleinen Änderungen am 26. August dem Bundestag. Von Hacking stand noch nichts im Text. IT-relevant war vor allem der Paragraph 263a für das Strafgesetzbuch, der Computerbetrug behandelte. Er drohte jedem, der das „Ergebnis eines Datenverarbeitungsvorganges“ böswillig verfälscht, bis zu fünf Jahren Gefängnis oder eine Geldstrafe an.

Dasselbe Schicksal erwartete nach dem neu eingeführten § 269 den Fälscher von gespeicherten Daten. Nach der ersten Lesung im September 1983 wanderte der Gesetzestext in den Rechtsausschuss des Bundestages. Der ließ sich mit den Beratungen Zeit und setzte zunächst eine Anhörung von Experten an. Sie fand am 6. Juni 1984 statt. Vielleicht sah sich mancher Abgeordnete vorher die „WarGames“ an oder las Berichte über die US-Hackergruppe The 414s, die im Spätsommer 1983 aufflog.

Beim Hearing von 1984 zeichneten sich zwei Fachleute aus, die wirklich Kenntnisse zur EDV besaßen. Der Rechtsanwalt Ulrich Sieber hatte 1977 über das Thema Computerkriminalität promoviert und 1980 ein Buch dazu veröffentlicht. Hermann Oertel war gleichfalls Anwalt, doch im Hauptberuf Syndikus der Nixdorf Computer AG. Sieber verlangte vom Gesetz einen Schutz gegen das unbefugte Abhören und Anzapfen von Datenübertragungssystemen und gegen den Einbruch in fremde Datenbanken.

Oertel hielt den Schutz vor Computerspionage und vor Programmdiebstahl für unzureichend. In der Regel standen nur die Regeln gegen unlauteren Wettbewerb zur Verfügung. Ein typischer Fall war die Software-Kenntnis, die ein Angestellter bei einer Firma erwarb und nach dem Weggang gegen sie einsetzte. In die Sphären der Netzwerktechnologie war der Gesetzgeber noch nicht aufgestiegen, Der Nixdorf-Jurist wies besonders auf die Schäden hin, die eine solche Spionage bewirkt.

Die Ausführungen der Experten schlugen sich in der Empfehlung des Rechtsausschusses nieder, die am 19. Februar 1986 in Druck erschien. Zu den erwähnten IT-Paragraphen 263a und 269 kamen der zum Ausspähen von Daten sowie § 303a und § 303b zur Datenveränderung und Computersabotage. Ein Neuzugang zum Strafgesetzbuch war auch § 152a über das Fälschen von Euroschecks und Euroscheckkarten. Am 27. Februar 1986 wurde das 2. WiKG im Parlament beraten und verabschiedet.

Bei der Lesung betonte der CSU-Abgeordnete Eicke Götz, dass der Ausspäh-Paragraph 202a „nicht gleich jeden jugendlichen Computer-Freak bei der Ausübung seines Hobbys zum Kriminellen stempelt“. Es würde auch nicht die Verschaffung unbefugten Zugangs zu gesicherten Daten unter Strafe gestellt. Das Strafrecht sollte erst dort eingreifen, wo ein Schaden zu befürchten sei. „Sogenannte Hacker, die sich mit dem bloßen Eindringen in ein Computersystem begnügen, sich also nicht unbefugt Daten verschaffen, sollen dagegen von Strafe verschont bleiben.“

Wer in ein System eindringt, aber nichts herunterlädt, blieb also straflos. Das ließ die Juristen nicht ruhen, und es kam, wie es kommen musste: Der Paragraph wurde novelliert. Seit 11. August 2007 gilt folgende Regel: „Wer unbefugt sich oder einem anderen Zugang zu Daten, die nicht für ihn bestimmt und die gegen unberechtigten Zugang besonders gesichert sind, unter Überwindung der Zugangssicherung verschafft, wird mit Freiheitsstrafe bis zu drei Jahren oder mit Geldstrafe bestraft.“

Seit neun Jahren und sicher noch für eine Weile genügt das Überwinden der Zugangssicherung, um zum Gauner zu werden. Damit reflektiert das Gesetz die Entwicklung der Computertechnik und das 1986 noch nicht absehbare Wachstum der Netze. Hacken ist heute nicht mehr ein Vergnügen von technisch begabten Teenagern, sondern oftmals ein Geschäft von Profis, das mit krimineller Energie betrieben wird. Die heroischen Jahre sind leider vorüber.