Stuxnet – Software gegen Atome

Geschrieben am 16.06.2020 von HNF

Vor zehn Jahren stießen Mitarbeiter einer Firma für Computersicherheit in Minsk auf zwei schädliche Dateien. Sie gehörten zu einem Programm, das den Namen Stuxnet erhielt. Stuxnet gelangte durch einen USB-Stick in ein System, verbreitete sich aber auch über lokale Netze. Es sollte die Erzeugung von waffenfähigem Uran im Iran behindern. Die Quelle waren wohl Geheimdienste.

„Module einer neuen Malware wurden zum ersten Mal durch Spezialisten von VirusBlokAda am 17. Juni 2010 entdeckt und als Trojan-Spy.0485 und Malware-Cryptor.Win32.Inject.gen.2 auf die Anti-Virus-Listen gesetzt. Die Analyse der Malware ergab, dass sie sich über USB-Sticks verbreitet.“ Diese Nachricht ging am 12. Juli 2010 an Firmen und Experten, die sich mit der Sicherheit von Computern befassten. Der Absender Sergey Ulasen arbeitete in Minsk, der Hauptstadt von Weißrussland, für das zitierte Unternehmen.

Nach der Meldung von VirusBlokAda – der Name nennt das Geschäftsfeld – nahm die Malware schnell den Namen Stuxnet an. Im Zoo der Computerschädlinge handelte es sich um eine Kreuzung von Trojaner und Wurm. Stuxnet musste zunächst von Hand, sprich über einen USB-Stick, in ein System eingeführt werden. Das konnte unwissentlich geschehen, etwa über einen Stick, den jemand irgendwo mitnahm. Stuxnet war so programmiert, dass es sich nach dem Einstecken fast automatisch im Speicher festsetzte.

Danach benahm sich Stuxnet wie ein typischer Computerwurm. Er suchte nach einem Weg ins lokale Netz und schickte sich an weitere USB-Ports. Bei seinen Aktionen nutzte er nicht behobene Schwachstellen von Windows-Betriebssystemen aus, sogenannte Zero-Day-Lücken. Außerdem wies das Programm digitale Sicherheitszertifikate vor. Im Unterschied zu gewöhnlichen Würmern richtete Stuxnet in den besuchten Computern keinen Schaden an. Ein User merkte bei der Arbeit am Rechner also gar nicht, dass dieser infiziert war.

Stuxnet richtete sich statt dessen gegen industrielle Steuerungen von Siemens, vor allem vom Typ Simatic WinCC. Der Münchner Konzern erfuhr davon am 14. Juli 2010, zwei Tage nach der ersten Nachricht von VirusBlokAda. Am 15. Juli berichtete auch der Heise-Ticker über die Malware und ihre Verbindung zu Siemens. Als Motiv für ihren Einsatz wurde Industriespionage vermutet. Ein anderer Experte hielt eine Erpressung für möglich: Stuxnet könnte eine von ihm befallene Steuerung so lange lähmen, bis Lösegeld gezahlt wird.

Menü einer WinCC-Steuerung, in diesem Fall von einer Mühle (Foto AEBMIN CC BY-SA 2.0)

Der wahre Grund deutete sich an, als eine Woche später die erste Statistik über Stuxnet-befallene Systeme vorlag. Demnach waren in der ganzen Welt 15.000 bis 20.000 Computer Opfer des Wurms. Von ihnen standen sechzig Prozent in einem einzigen Land; das Angriffsziel von Stuxnet war der Iran. Im September 2010 bestätigten iranische Offizielle diese Annahme. Sie nannten sogar 30.000 infizierte Systeme, bestritten allerdings ernsthafte Schäden.

Zur gleichen Zeit verbreitete sich die Theorie, dass Stuxnet die iranischen Atomanlagen attackieren sollte. So wurde in der Presse das Kernkraftwerk Buschehr am Persischen Golf erwähnt. Bessere Argumente sprachen aber für den Ort Natanz 250 Kilometer südlich von Teheran. Dort befindet sich eine Anlage zur Anreicherung von Uran 235. Dies ist das Isotop des Elements, das für Atomwaffen verwendet wird. Da es im Normalfall nur 0,7 Prozent der Uranmenge ausmacht, muss es durch komplizierte Methoden extrahiert werden.

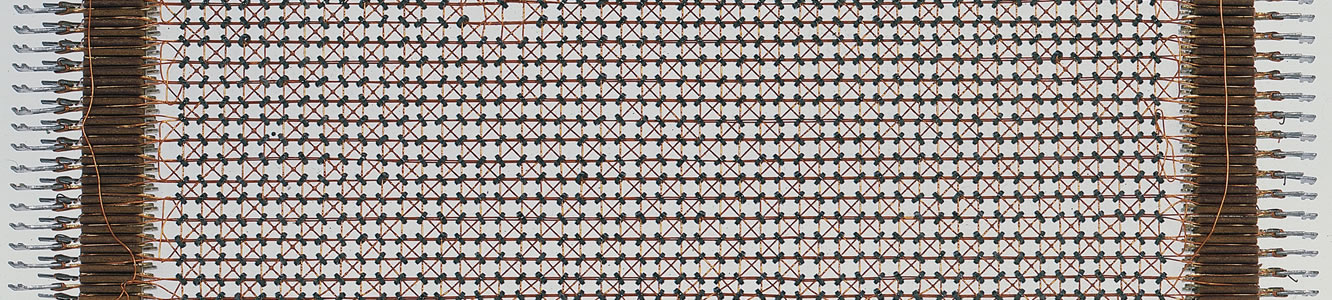

Heute werden dazu Zentrifugen benutzt. Sie enthalten gasförmiges Uranhexafluorid und rotieren mit tausend Umdrehungen pro Sekunde. Dabei trennen sich die Moleküle mit Uran-235 von den schwereren Molekülen mit dem Isotop U-238. Das funktioniert aber nur, wenn viele Zentrifugen hintereinander geschaltet werden. Unser Eingangsbild zeigt eine amerikanische Anreicherungsanlage (Foto Centrus Energy Corporation). Hier sehen wir die Anlage von Natanz und den iranischen Präsidenten Mahmud Ahmadineschād 2008.

Falls Stuxnet jene Anreicherungsanlage im Visier hatte, dann störte es die Steuerung der Zentrifugen; diese Steuerung basierte auf Siemens-Technik. Das Schadprogramm ließ die Zentrifugen abwechselnd schneller und langsamer rotieren, ohne dass es die iranischen Ingenieure bemerkten. Nach einiger Zeit fielen die Geräte irreparabel aus. Es gab Indizien, dass so etwas wirklich passierte. Die Internationale Atomenergiebehörde in Wien zählte im Mai 2009 im Iran 4.920 Gaszentrifugen zur Urananreicherung. Ein Jahr später stellte die Behörde fest, dass nur 3936 arbeiteten. Lag das an Stuxnet?

Der inzwischen pensionierte Marinekorps-General James Cartwright soll Leiter des Stuxnet-Projekts gewesen sein.

Diese und andere Fragen wurden auf einer Konferenz zur Computersicherheit diskutiert, die vom 29. September bis 1. Oktober 2010 im kanadischen Vancouver stattfand. Im Publikum saßen mindestens fünf Mitarbeiter des US-Verteidigungsministeriums und ein Vertreter der israelischen Regierung. Liam O’Murchu, der Stuxnet-Fachmann der amerikanischen Firma Symantec, zeigte in Vancouver einen Modellversuch mit einem Luftballon. Symantec brachte außerdem ein ausführliches W32.Stuxnet Dossier heraus.

Nach der Konferenz in Kanada entwickelte sich die heute allgemein akzeptierte Erklärung. Danach entstand Stuxnet als Gemeinschaftsprojekt von Geheimdiensten in den USA und in Israel. Bücher dazu erschienen 2012 und 2015; 2016 wurde ein Dokumentarfilm in Berlin uraufgeführt. Der IT-Sicherheitsforscher Ralph Langner veröffentlichte 2017 eine Stuxnet-Broschüre auf Deutsch. Die vorerst letzte Stuxnet-Nachricht kam im September; sie betraf den beteiligten USB-Stick. Informationen zur iranischen Atomforschung liefert diese Seite.

Schließen möchten wir mit dem Hinweis auf den Vortrag von Marc Rohlfing morgen im HNF. Der Bielefelder Dozent schildert den Überwachungskapitalismus von der Volkszählung bis zur Payback-Karte. Interessenten, die den Vortrag im HNF erleben möchten, bitten wir um eine Online-Anmeldung. „Rohlfing redet“ wird auch ab 18 Uhr live gestreamt. Alles ist kostenlos.